Esta es la tercera vez que Kelihos resurge, un botnet peer-to-peer cuya nueva versión es mucho más resistente a las técnicas de localización, pudiendo permanecer latente en las máquinas infectadas durante un largo período de tiempo.

Analistas de Kaspersky Lab han descubierto una nueva versión del botnet Kelihos, la cual presenta una mayor resistencia a las técnicas de localización y una característica que le permite permanecer en estado latente durante largos períodos en las máquinas infectadas para ayudar a evitar la detección. El botnet también utiliza una avanzada capacidad de flujo rápido para ocultar los dominios que utiliza para el comando y control y la distribución de malware.

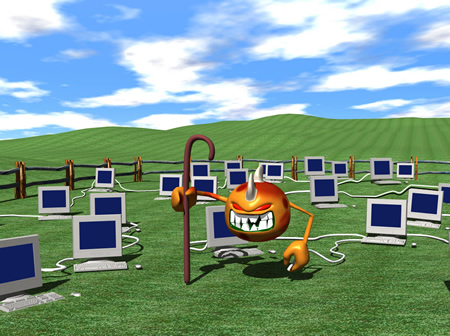

Kelihos, también conocido como Hlux, es un botnet peer-to-peer, lo que significa que no hay un servidor central o servidores que lancen nuevos comandos para los bots. Por el contrario, la red se basa en un sistema complejo que abarca los dominios que controlan los bots con el fin de obtener nuevas muestras de malware, instrucciones y otra información. Los dominios utilizados en la operación se encuentran en Rusia, y se desvanecen en una variedad de direcciones IP diferentes cada vez que un bot se conecta.

Una vez que el código malicioso está en una máquina, se pone en contacto con un dominio en Rusia. El malware, conocido como Trojan Nap, está diseñado para realizar una variedad de funciones diferentes, incluyendo el robo de contraseñas guardadas en los navegadores, el envío de spam, robo de contraseñas de diversas aplicaciones FTP y el robo de datos Bitcoin.

Se trata de la tercera ocasión en que el botnet Kelihos levanta cabeza. En las dos primeras ocasiones, los investigadores de seguridad fueron capaces de localizar los dominios que Kelihos estaba usando, paralizando la capacidad de los atacantes para comunicarse con las máquinas infectadas.