Por Andre Queiroz, director regional – enterprise de Ruckus Wireless

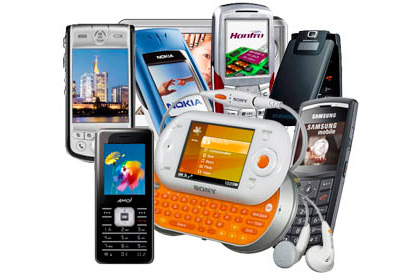

Sólo algunos proveedores han hablado de la estafa y estrategia de marketing que fue Y2K, incluso hablando sobre el tema en este mismo espacio, se reconoce el alboroto que causó en las redes de computo y ese mismo espacio en el marketing puede estar ocupándolo el día de hoy el esquema Bring Your Own Device (BYOD).

La dificultad de integrar a una red estándar el modelo BYOD, un predicamento que, puede no serlo. Antes debemos definir cuáles son los predicamentos de los que hablamos

Administrar directamente los dispositivos es un tema, pero ¿administrar quien o quienes están montándose en la red de la empresa luego de abrir la puerta a extraños?

Seguro que algunas organizaciones también quieren administrar directamente los dispositivos y las aplicaciones, proporcionar inspección NAC (Y anti-x), poner en cuarentena y remediar y luego filtrar, controlar y dirigir a sus usuarios con políticas bien personalizadas basadas en 17 criterios únicos incluyendo (pero no limitados a) usuario, dispositivo, lugar, horario, método de acceso, estado de ánimo del usuario, fases de la luna, temperatura del ambiente exterior, altura de la marea y tamaño del pantalón.

Nada como crear la incertidumbre para confundir y luego, ofrecer una solución a la confusión. Ese es el tema de comparar a BYOD con Y2k es un gran reto para los departamentos de sistemas que realmente no es muy complejo.

La mayoría de las empresas realmente quieren hacer unas cuantas cosas simples con BYOD:

- Hallar una manera fácil de incorporar todos los dispositivos (De la organización y del usuario)

- Proporcionar políticas basadas en el usuario automáticamente cuando se conecta

- Ver quien esta accesando la red con cuales dispositivos

- Extender seguridad y diseño cableado (Filtrado de contenido, firewalls y VLANs) a la red inalámbrica

- Agregar capacidad inalámbrica a las redes con dos, tres o cuatro dispositivos por usuario

- Mantenerlos sencillo, económico y aprovechar la infraestructura actual

Pero a pesar del bombo de BYOD que afirma que todos necesitan toda la personalización posible escuchamos una historia diferente de la mitad del mercado empresarial.

Las organizaciones ya tienen los componentes de red correctos para abordar lo básico de BYOD sin tener que comprar más equipos de red:

- Autenticación – usted ya autentica con seguridad a los usuarios contra su servidor de autenticación (LDAP, AD, etc.). Incluso si no desea usar 802.1X aún existen opciones excelentes.

- Seguridad de la Red – muchas organizaciones ya han invertido tiempo y energía diseñando segmentación y seguridad de la red apropiadas con VLANs, ACLs, firewalls y filtros de contenido. ¿Por qué replicar la configuración y complejidad en los dispositivos inalámbricos si ya lo esta haciendo en la red cableada?

- Políticas de acceso basadas en el rol – usted sabe quién es cada quien y dónde pertenecen en la red; ahora es el momento de usar la información para asegurarse de que todos obtengan el acceso correcto y nada más. Esto puede aplicar a los tipos de dispositivos también.

- Visibilidad – Existen muchos dispositivos en la red que pueden monitorear quién está en la red y qué estan haciendo. Un sistema Wi-Fi inteligente brinda esta información en el borde, donde puede realizar cambios de aprovisionamiento a medida que se necesite.

El acceso basado en el papel de cada quien en la empresa es a menudo el mayor obstáculo pero para aquellos que tienen políticas de grupo empacadas con un moño bonito la nueva pregunta que necesita responderse es si todos los usuarios y dispositivos son iguales. Los usuarios con dispositivos personales estan forzando la interrogante. Por lo tanto el problema básico que rodea BYOD es que los usuarios son conocidos pero los dispositivos no.

Existen algunas características fáciles de utilizar que han estado disponibles antes del auge de BYOD que ayudarán a la mayoría de las organizaciones a superar esta tendencia.

Llaves Dinámicas Precompartidas (DPSKs) son una característica unica de Ruckus para las organizaciones que no estan preparadas para meterse en la parte más profunda con 802.1X. Una DPSK es una llave de 62 bytes generada por el ZoneDirector. Se complementa cada llave con un dispositivo específico permitiéndole a la llave/dispositivo/combinación de usuario administrarlos y monitorearlos individualmente. Es un poco como el principio Goldilocks. 802.1X/EAP es confuso y/o difícil de implementar. PSKs tienen debilidades de seguridad y predicamentos de administración. DPSKs son apropiados. Ofrecen lo mejor de ambos mundos:

- Credenciales de acceso unico para cada usuario y dispositivo

- Control individual de credenciales de usuario (Crear y revocar)

- Sin certificados, configuración compleja o dependencias de backend

- Los usuarios válidos no pueden decodificar el tráfico de los demás

Activación con cero TI es otra característica que a menudo se complementa con DPSKs – o se puede utilizar con 802.1X. Cero TI es una herramienta de abordaje segura que le permite a los usuarios autosuministrarse dispositivos sin la intervención del departamento de TI.

Los usuarios se conectan a una red de abastecimiento, ingresan con sus credenciales de dominio con seguridad y Cero-TI autoconfigura su dispositivo con el perfil de red apropiado y sus privilegios asociados. El aparato se reconecta a la red adecuada y el usuario recibe acceso basado en las políticas locales personalizadas. El departamento de TI se mantiene fuera del proceso de integración con la red pero retiene el control del acceso de usuario/dispositivo. TI también tiene visibilidad de quien registró el aparato, qué tipo de dispositivo es y mucho más.