En un 37% de las computadoras –tanto servidores como estaciones de trabajo- utilizadas para recopilar, procesar y almacenar datos biométricos (como huellas dactilares, geometría de manos, plantillas de rostro, voz e iris) y que tienen instalados productos de Kaspersky, registró al menos un intento de infección de malware durante el tercer trimestre de 2019. En general, se bloqueó un número significativo de muestras de malware convencionales, incluidos troyanos modernos de acceso remoto (5.4%), malware utilizado en ataques de phishing (5.1%), ransomware (1.9%) y troyanos bancarios (1.5%). Estos son algunos de los hallazgos del informe “Amenazas para el procesamiento y almacenamiento de datos biométricos” preparado por Kaspersky ICS CERT.

Los datos biométricos se incorporan cada vez más a la vida cotidiana, pues aumentan y reemplazan a los métodos de autenticación tradicionales, como los basados en inicios de sesión y contraseñas. La autenticación basada en biometría se utiliza para registrar accesos a oficinas gubernamentales y comerciales, sistemas de automatización industrial, computadoras portátiles y teléfonos móviles. Sin embargo, como muchas otras tecnologías que han evolucionado rápidamente, los sistemas de autenticación biométrica han demostrado tener inconvenientes significativos. Sus principales deficiencias generalmente están relacionadas con problemas de seguridad de la información.

Bajo esta premisa, en los primeros nueve meses de 2019, expertos de Kaspersky ICS CERT realizaron una investigación sobre las amenazas cibernéticas que tienen en la mira a las computadoras empleadas para recolectar, procesar y almacenar datos biométricos y que se encontraban protegidas por productos de Kaspersky. Como resultado, se detectó que, en el tercer trimestre de 2019, los productos se activaron en el 37% de esas computadoras.

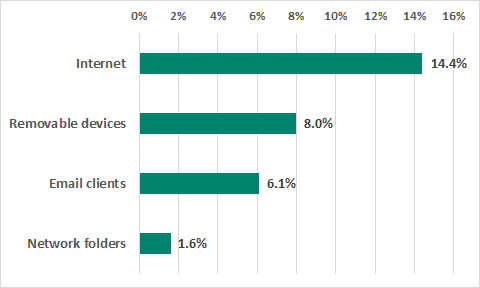

Un análisis de las fuentes de amenazas demostró que Internet es el principal origen para los sistemas de procesamiento de datos biométricos: las amenazas de esa fuente fueron bloqueadas en 14.4% de todos los sistemas de procesamiento de datos biométricos. Esta categoría incluye aquellas bloqueadas en sitios web maliciosos y de phishing junto con servicios de correo electrónico basados en la web.

- Minimizar la exposición de los sistemas biométricos a Internet y las amenazas relacionadas con el uso del mismo. Es mejor si forman parte de una infraestructura sin conexión. La ciberseguridad debe ser la máxima prioridad cuando se diseñan e implementan nuevos sistemas.

- Asegurarse que se apliquen los requisitos de ciberseguridad de más alto nivel a la infraestructura que contiene sistemas biométricos tales como:

- Capacitar adecuadamente al personal operativo para resistir posibles ataques cibernéticos.

- Asegurar que todos los controles de ciberseguridad necesarios estén implementados.

- Contratar a un equipo dedicado de expertos en seguridad que puedan realizar seguimiento de la seguridad de la infraestructura.

- Realizar auditorías de seguridad de manera regular para identificar y eliminar posibles vulnerabilidades.

- Actualizar de manera constante al equipo de ciberseguridad con estrategias y táctica de inteligencia de amenazas.