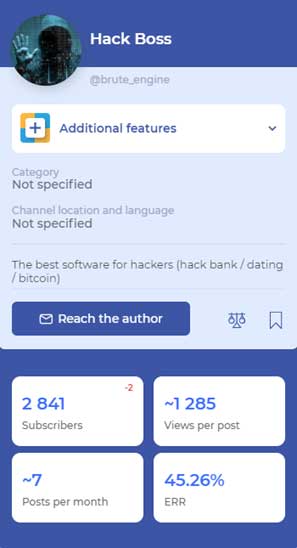

Investigadores del Laboratorio de Amenazas de Avast han encontrado recientemente un nuevo malware de robo de criptomonedas, lo han llamado HackBoss y se trata de un malware simple pero efectivo, que se distribuye a través de un canal de Telegram llamado Hack Boss, que existe desde noviembre de 2018 y cuenta con más de 2.500 suscriptores, según la investigación de Avast. En este canal los autores publican posts promocionando aplicaciones de hacking o cracking, pero lo que la gente obtiene al descargar estas aplicaciones es el malware HackBoss en su lugar.

Una vez instalado, el malware se ejecuta y busca las direcciones de las billeteras de criptomonedas que se copian en el portapapeles. Cuando detecta una dirección de billetera, la sustituye por la del propio autor de HackBoss, desviando el dinero a los autores del malware. La carga útil maliciosa continúa ejecutándose en la computadora de la víctima incluso después de cerrar la interfaz de usuario de la aplicación. Si el proceso malicioso se cierra – por ejemplo, a través del administrador de tareas – puede volver a activarse al iniciar la computadora o mediante la tarea programada en el minuto siguiente.

Los formatos de las direcciones de billetera que HackBoss comprueba son las criptomonedas Bitcoin, Ethereum, Dogecoin, Litecoin y Monero, pero la mayoría de ellas son billeteras Bitcoin. El análisis realizado por investigadores del Laboratorio de Amenazas de Avast revela además que las víctimas de HackBoss se encuentran principalmente en Nigeria y Estados Unidos, sin embargo, no descartan que haya víctimas en más países. Los autores de malware pueden haber recibido más de medio millón de dólares (US $ 560,451.08) en fondos de criptomonedas redirigidas (aunque parte de esa cantidad también puede reflejar ganancias por ventas de software falso).

En su canal, los autores publican posteos que promueven la piratería o descifrado de aplicaciones, pero lo que la gente obtiene cuando descargan estas aplicaciones es el malware HackBoss y no las aplicaciones que pensaban que estaban obteniendo. Esto se debe a que la publicación contiene una descripción falsa de la supuesta funcionalidad de la aplicación y capturas de pantalla de la interfaz de usuario de la aplicación. A veces también incluye un enlace a un canal de YouTube (actualmente eliminado), llamado Bank God con un video promocional.

Es importante señalar que el canal de Telegram es una herramienta para transmitir mensajes públicos a una gran audiencia. Cualquiera puede suscribirse a un canal específico y recibir una notificación en su teléfono con cada nueva publicación. Además, solo los administradores del canal tienen derecho a publicar y cada publicación muestra el nombre del canal como editor, no el nombre de una persona.

Aunque el malware en sí no es sofisticado, puede ser muy eficaz. Hoy en día, muchas personas poseen criptomonedas y las envían a través de aplicaciones informáticas. Ejecutar una aplicación falsa que genera un proceso malicioso que comprueba e intercambia continuamente el contenido del portapapeles puede provocar importantes pérdidas monetarias a los usuarios. Eventualmente, la víctima puede iniciar una aplicación de criptodivisas válida en su computadora y querrá enviar monedas de criptodivisas reales a otra persona. Al copiar la dirección de la billetera de la criptodivisa receptora, se alertará al proceso malicioso que ya se está ejecutando, que cambiará la dirección de la billetera por la propia. Un usuario poco atento puede hacer clic en el botón de pago sin darse cuenta de que la dirección de la billetera copiada ha cambiado mientras tanto y perder su dinero.